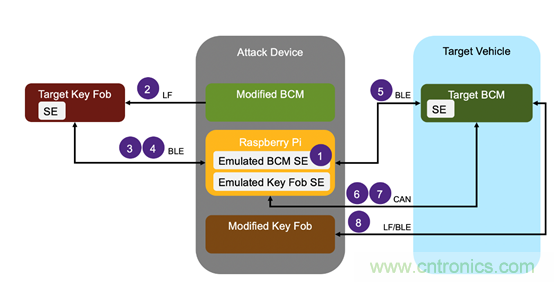

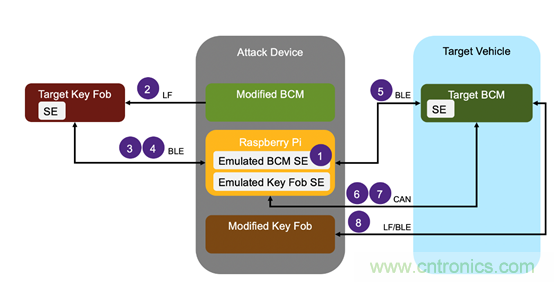

1. 攻擊者接近目標(biāo)車(chē)輛�����,通過(guò)擋風(fēng)玻璃讀取車(chē)輛識(shí)別號(hào)碼(VIN)����,并為攻擊設(shè)備中的修改后的車(chē)身控制器(BCM)配置仿真SE以使用目標(biāo)VIN

2. 攻擊者找到目標(biāo)密鑰卡�,并將攻擊設(shè)備靠近它,并佯裝成目標(biāo)車(chē)輛,以約5米的距離通過(guò)低頻(LF)連接����。攻擊者使用從VIN派生的標(biāo)識(shí)符來(lái)強(qiáng)制先前配對(duì)的目標(biāo)密鑰卡通過(guò)藍(lán)牙低功耗(BLE)顯示為可連接

3. 攻擊者利用Raspberry Pi通過(guò)BLE將惡意固件更新推送到目標(biāo)密鑰卡,以獲得對(duì)密鑰卡的完全控制��?�?梢酝ㄟ^(guò)在最大30米的距離處使用目標(biāo)密鑰卡上無(wú)線(xiàn)下載服務(wù)(OTA)來(lái)執(zhí)行此更新

4. 在更新目標(biāo)密鑰卡之后����,攻擊設(shè)備將通過(guò)BLE重新連接。由于密鑰卡正在運(yùn)行由攻擊者控制的惡意固件����,該固件允許將任意應(yīng)用程序協(xié)議數(shù)據(jù)單元(APDU)命令發(fā)送到目標(biāo)密鑰卡中的SE,因此攻擊者能夠從智能鑰匙中的SE向目標(biāo)車(chē)輛提取許多有效的一次性解鎖命令(例如解鎖車(chē)門(mén)��、行李箱等)

5. 攻擊者接近目標(biāo)車(chē)輛并使用有效的解鎖命令來(lái)解鎖目標(biāo)車(chē)輛����。解鎖命令通過(guò)BLE從Raspberry Pi發(fā)送到目標(biāo)BCM

6. 攻擊者可以物理訪(fǎng)問(wèn)車(chē)輛內(nèi)部,并可以通過(guò)位于中央顯示屏下方的診斷端口將攻擊設(shè)備物理連接至車(chē)載網(wǎng)絡(luò)���。攻擊設(shè)備通過(guò)控制器局域網(wǎng)(CAN)連接到目標(biāo)BCM

7. 攻擊設(shè)備指示目標(biāo)BCM與修改后的密鑰卡配對(duì)�����。在通過(guò)BCM挑戰(zhàn)應(yīng)答驗(yàn)證后��,添加修改后的密鑰卡��,必要的憑據(jù)將存儲(chǔ)在密鑰卡的仿真SE中

8. 攻擊者使用攻擊設(shè)備上新配對(duì)的密鑰卡啟動(dòng)車(chē)輛���,使用先前存儲(chǔ)在模擬密鑰卡SE中的憑據(jù)成功通過(guò)挑戰(zhàn)應(yīng)答驗(yàn)證,然后將目標(biāo)車(chē)輛開(kāi)走

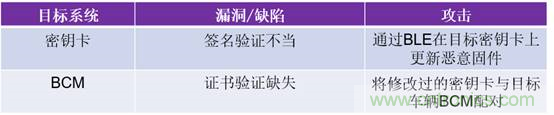

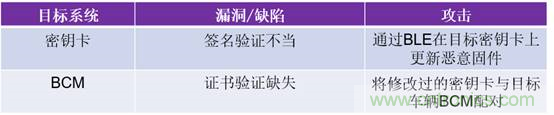

導(dǎo)致密鑰卡易受攻擊的漏洞/缺陷

此類(lèi)攻擊主要是由于以下兩種漏洞/缺陷造成的:

盡管在密鑰卡上執(zhí)行了簽名驗(yàn)證��,但是由于存在漏洞�����,攻擊者使用惡意固件通過(guò)BLE更新密鑰卡���。此外���,盡管有效的密鑰卡通常存儲(chǔ)從后端接收簽名證書(shū),但是當(dāng)與密鑰卡配對(duì)時(shí)����,這些證書(shū)不會(huì)被車(chē)輛BCM驗(yàn)證��。

值得注意的是�,安全研究人員已于2020年8月負(fù)責(zé)任地向特斯拉披露了這些問(wèn)題��。特斯拉于2020年11月發(fā)布OTA補(bǔ)丁���。

采用應(yīng)用安全測(cè)試工具解決執(zhí)行及設(shè)計(jì)漏洞/缺陷

第一種情況��,密鑰卡簽名驗(yàn)證不當(dāng)����,這類(lèi)問(wèn)題通??梢杂渺o態(tài)應(yīng)用安全測(cè)試、軟件組成分析(識(shí)別已知漏洞)和模糊測(cè)試(檢測(cè)未知漏洞)來(lái)發(fā)現(xiàn)�。此外,滲透測(cè)試重點(diǎn)檢測(cè)高風(fēng)險(xiǎn)區(qū)域�,比如安全相關(guān)的功能和固件更新,也可以檢測(cè)出此類(lèi)漏洞�����。

第二種情況是BCM和密鑰卡之間的配對(duì)協(xié)議設(shè)計(jì)中缺少證書(shū)驗(yàn)證��。這些類(lèi)型的設(shè)計(jì)問(wèn)題通?����?梢酝ㄟ^(guò)安全設(shè)計(jì)審查來(lái)識(shí)別。此外����,必須對(duì)目標(biāo)系統(tǒng)進(jìn)行適當(dāng)?shù)耐{分析和風(fēng)險(xiǎn)評(píng)估,識(shí)別高風(fēng)險(xiǎn)區(qū)域�,這有助于定義適當(dāng)?shù)陌踩蟛⒃O(shè)計(jì)相應(yīng)的安全控制措施�����。

汽車(chē)行業(yè)已經(jīng)有許多幫助改善網(wǎng)絡(luò)安全的舉措��,例如ISO SAE 21434網(wǎng)絡(luò)安全工程標(biāo)準(zhǔn)以及聯(lián)合國(guó)關(guān)于網(wǎng)絡(luò)安全和網(wǎng)絡(luò)安全管理系統(tǒng)的第155號(hào)條例等��。

開(kāi)發(fā)100%安全的汽車(chē)系統(tǒng)不大現(xiàn)實(shí)�����,因此汽車(chē)企業(yè)需要考慮并部署適當(dāng)?shù)拇胧﹣?lái)啟用OTA更新�����,以便及時(shí)修補(bǔ)新發(fā)現(xiàn)的漏洞����。